Si vous n’avez pas lu les 2 premiers articles de la série, n’hésitez pas à faire un tour ici et ici. Sinon, vous savez déjà qu’un projet de déploiement de PKI n’est pas que technique. Bienvenue pour ce dernier article de la série « Déployer une PKI ». Aujourd’hui, nous allons parler des 2 dernières étapes d’un projet de déploiement: le paramétrage et l’audit.

Déployer une PKI: Etape 3: Le paramétrage

Modèles de certificats

Une fois l’autorité de certification installée, celle-ci contient souvent des modèles de certificats par défaut, disponibles pour être délivrés immédiatement. Le problème c’est que ces templates sont rarement les modèles dont on a besoin. Il faut donc supprimer les modèles de certificats pré-configurés pour configurer et déployer ceux de l’entreprise.

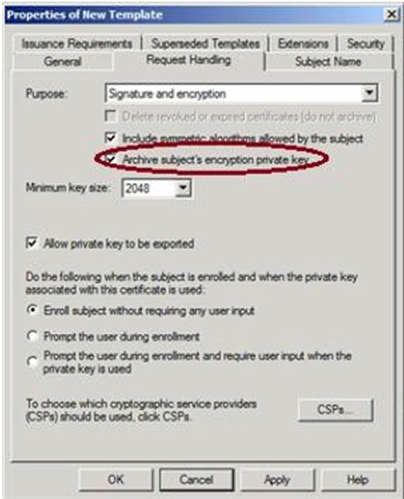

Attention: Le modèle de certificat n’est pas le certificat. Par exemple, il ne contient pas les clés cryptographiques. Par contre, on peut le voir comme un squelette qui va servir à générer le certificat. Il contient les données, permissions, et propriétés qui serviront de base. Listons-en quelques unes. Voici un exemple tiré d’une AC Microsoft:

- Permissions

- Type de certificat (machine, utilisateur)

- Durée de validité

- Usages

- Fournisseur de services crypto, longueur de clé

- Archivage de clé

- Enrôlement automatique

- Publication dans Active Directory

Paramétrage des applications

N’oublions pas qu’une PKI sera utilisée par les utilisateurs indirectement, ceci à travers des applications métiers. Par conséquent, il faudra configurer les services et applications qui utiliseront la PKI, ainsi que les postes clients. Les usages ont été définis lors de l’étape de planification. Toutefois, on pourra paramétrer les applications petit à petit, pour aider les utilisateurs à se familiariser avec ce nouveau service. Voici quelques exemples:

- Client et serveur de mail

- Serveur web / navigateur

- Passerelle VPN / Client VPN

- Wifi

- Ouverture et verrouillage de session utilisateur

Formation et support utilisateurs

Le paramétrage des applications doit s’accompagner de formation des utilisateurs. Des ressources disponibles sur l’intranet, des vidéos, des faq, pages d’aide pourront compléter quelques sessions d’information lors de réunions.

Enfin, il faudra préparer le helpdesk à répondre aux besoins de support des utilisateurs qui rencontreraient des problèmes avec les applications qui utilisent dorénavant la PKI. Ce support sera en outre utile lorsque des opérations de renouvellement de certificat seront nécessaires, ou si le certificat est compromis ou n’est plus disponible (clé perdue, carte à puce bloquée etc).

Une autre situation qui demandera d’accompagner les utilisateurs sera lors du renouvellement de son matériel informatique. Le nouveau PC, avec son système d’exploitation standard, devra être configuré pour utiliser les services PKI avec le(s) certificat(s) de l’utilisateur.

En effet, c’est un paradoxe que beaucoup ont déjà rencontré: la PKI, une fois en place, se fait oublier… tout fonctionne tellement bien que lorsque la configuration change (nouveau PC, certificats qui arrivent à expiration, etc), on a oublié comment re-paramétrer l’ensemble et retrouver un environnement fonctionnel sans perdre trop de temps! C’est là qu’il faut accompagner l’utilisateur afin d’éviter à la fois la frustration, mais aussi qu’il développe une certaine défiance en accusant la PKI de l’empêcher de travailler (connexion au VPN impossible, mails chiffrés non accessibles…).

Déployer une PKI: Audit

Avant d’exploiter la PKI, il faut contrôler sa conformité avec la Politique de Certification (PC) et sa Déclaration de Pratiques de Certification (DPC). En outre, il sera nécessaire de pratiquer cette évaluation à intervalles réguliers, en accord avec ces politiques.

Il n’y a pas de norme officielle d’audit de PKI, mais on pourra s’aider de l’article 10 de la norme ISO 27002. L’angle d’approche pour mener l’audit pourra être par exemple de vérifier la conformité de la DPC par rapport à la PC. Ou bien on pourra s’assurer de la conformité de l’Autorité de Certification (CA) par rapport à la CP/CPS.

Webtrust fournit aussi des guides d’audit:

- https://www.cpacanada.ca/fr/ressources-en-comptabilite-et-en-affaires/audit-et-certification/survol-services-webtrust/principes-criteres-webtrust

- https://www.cpacanada.ca/-/media/site/operational/ms-member-services/docs/webtrust/webtrust-for-ca-22.pdf

Les entreprises ISO 27001 pourront capitaliser sur leur démarche ISO en incluant la PKI dans leur périmètre de certification. On veillera par contre à l’indépendance de l’auditeur. Il sera nommé par la direction de l’AC. L’audit peut avoir lieu tous les ans ou deux ans. Enfin, un audit spécifique peut être requis pour obtenir un label particulier (Qualification PSCe par LSTI, webtrust etc).

Chez ACE MULTIPASS, nous pouvons vous accompagner à toutes les étapes de votre projet. Que ce soit pour rédiger les documents « Politique de Certification », « Déclaration des Pratiques de Certification », pour installer et paramétrer votre PKI Microsoft, pour définir vos besoins, pour former vos techniciens et utilisateurs. N’hésitez pas à nous contacter pour un devis gratuit!